背景与需求分析

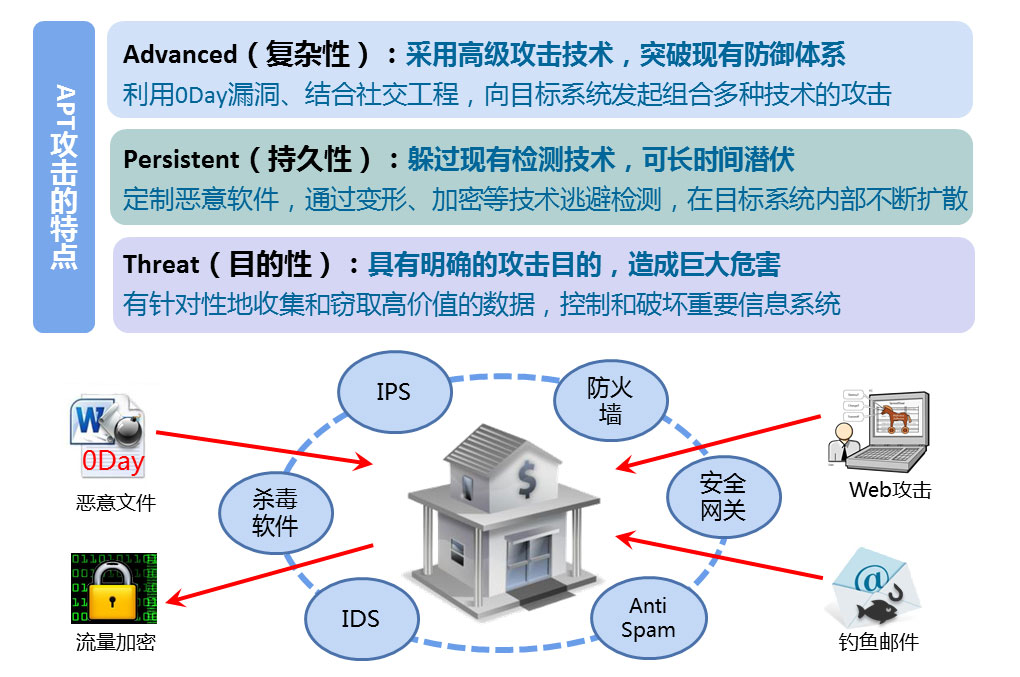

什么是APT攻击?

被称为高级复杂的,持续的,目标针对性很强的这种攻击。

高级 - 是指其利用复杂的攻击手段,甚至会利用到了0day和Nday漏洞,使传统安全产品难以防范;

持续 - 是指攻击持续,不达目的不罢休,并通过各种隐蔽技术,进行长期潜伏;

目标 - 是指其攻击目标明确,针对重要系统,主机,服务器等,具有高价值的对象,窃取和破坏为主。

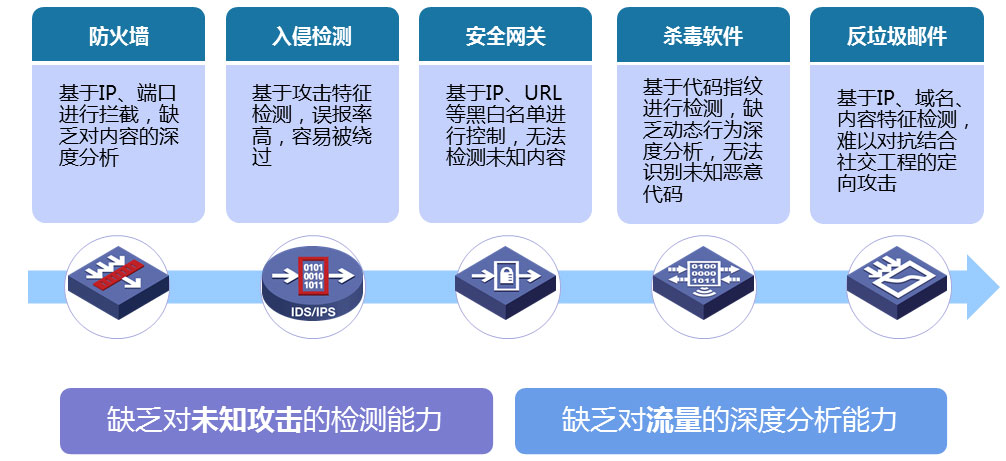

为什么传统手段防不住APT

传统安全产品共同特点都是“监测”产品,监测产品都是规则或以特征匹配的方式进行判断,既然已经知道特征,那就代表已经获得样本,已经是已知的攻击或木马病毒。而APT大多会利用0day或Nday漏洞进行攻击。(0day是还没有被公开的漏洞,0day指0天,即公开漏洞的时间为0天。)

既然漏洞没被公开,那该漏洞利用,就是未知方式的攻击,这是传统安全产品难以匹配到的。

其次,由于这些传统产品都没有全包的存储进行深度分析,所以,也难以发现新的安全痕迹;

APT攻击监测的主要思路及挑战

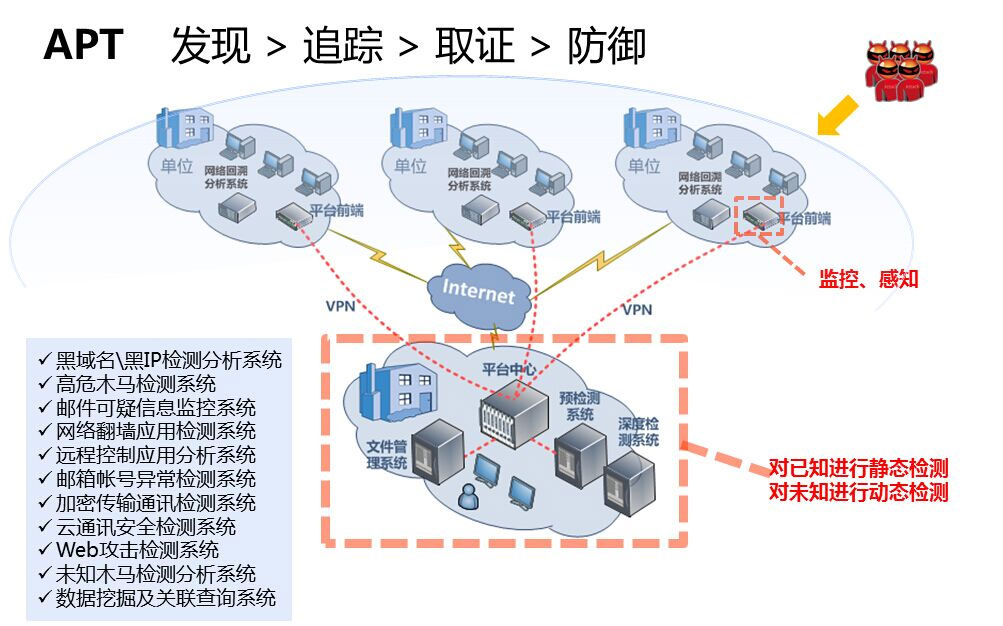

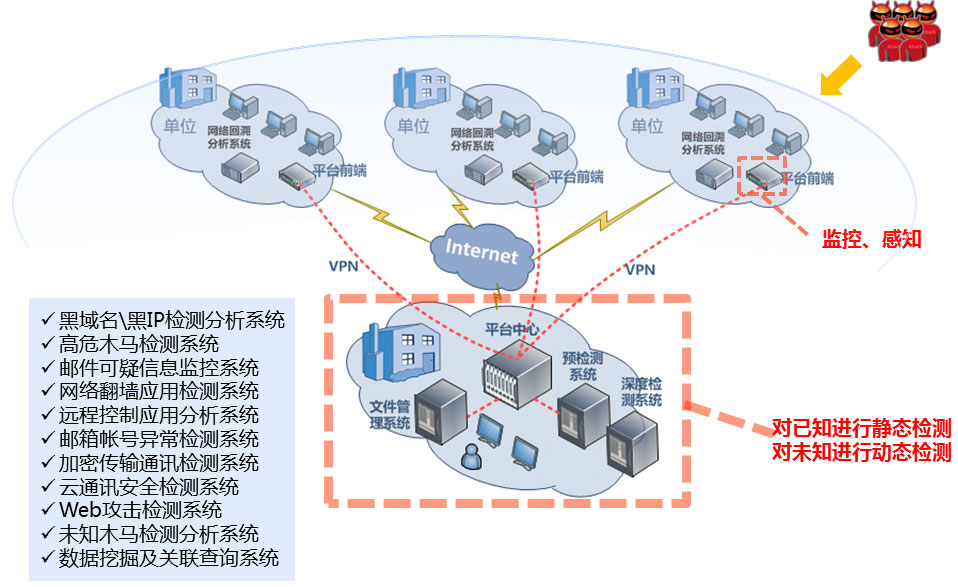

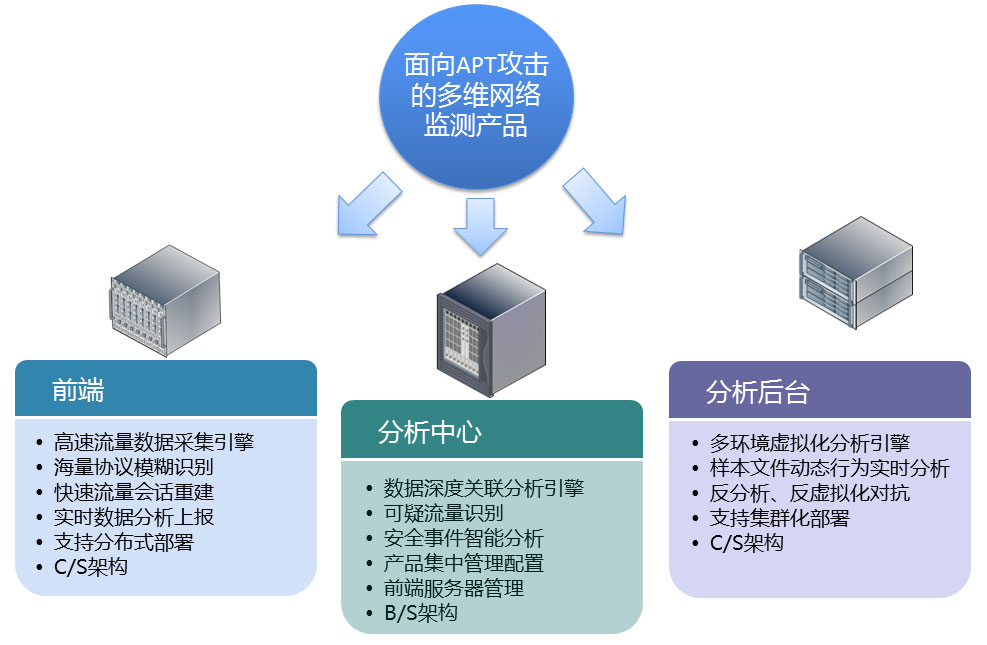

分布式APT监测与防护系统

APT监测与防护系统,从多方位对APT攻击行为进行了辨别,不完全依赖于后台的分析。APT监测与防护系统并不去做传统安全产品已经做得很好的功能,如入侵监测,如防火墙等,对传统安全产品是一个必要的补充,是重要网络的安全必备产品。

部署方式

工作模式

APT监测与防护系统分为发现、追踪、取证、防御四个步骤,实现安全平台的完整体系从部署结构来看,平台采用的是分布式部署,集中管理的设计。

前端可以部署在任意网络位置,包括网络出口或其它重要链路。中心和后台都部署于用户的核心机房,为用户提供私有云的方式,与其它公司采用的公有云相比,私有云更强调安全性,符合等保分保对文档安全管理的要求。后台只与中心相连,专门针对0day或未知恶意代码的。

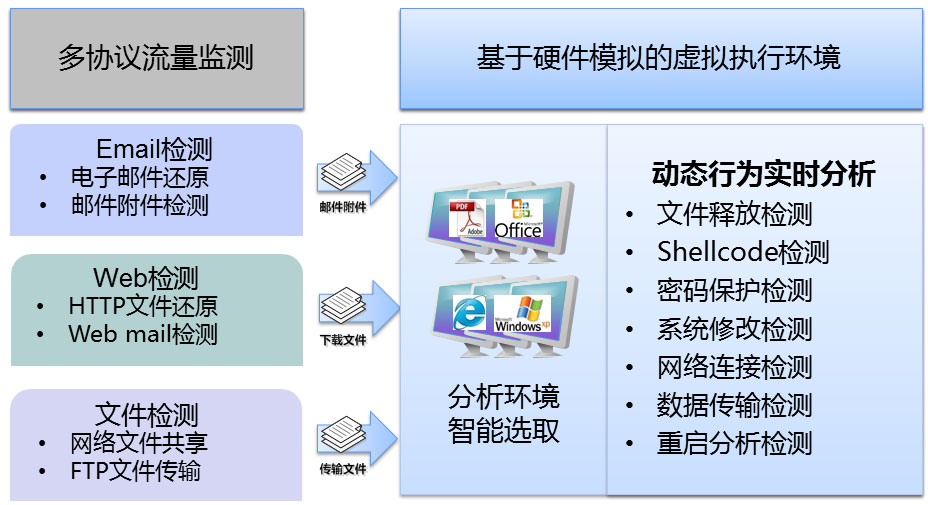

发现:前端设备会从数据流里提取出各种文件或样本,首先,对于已知的攻击,通过前端提取的样本文件会转到分析中心,中心会将这些样本送到后台检测,已知的病毒或木马,在预检测系统就能被检测出来。

追踪、取证:而APT最大的价值是在未知木马的发现能力,同样通过前端提取的样本文件会转到分析中心,中心会将这些样本送到后台检测,预检测系统无法检测出未知的恶意样本,样本会传到后台的深度检测系统。深度检测系统先会采用shellcode进行检查,判断是否存在shellcode指令或代码,之后会进行动态检测,通过虚拟机技术,模拟用户真实环境,激发样本行为,进行未知恶意样本检测,并自动形成安全检测报告。

防御:无论已知还是未知恶意样本,后台都能提取出恶意行为的特征,形成特征库或策略库,并通过中心管理分发到前端。前端接收安全策略,对相应规则进行拦截,并形成整体防御体系

无论是在之前的地方,还是其它的子网,都无法通过类似的攻击。这形成了整体的一个防御体系,即一个地方受攻击,会让整个网络都具备免疫能力,达到防御保护的结果。

技术特点

1.基于硬件模拟的虚拟化动态分析技术

硬件模拟技术区别于传统的虚拟化技术,CPU、内存等核心部件以及光驱、网卡等外围设备全部由软件模拟实现,所有指令必须经过模拟CPU翻译执行,所有数据都存储在模拟硬件中,硬件模拟器可以观察到虚拟系统中执行的每一条指令,并可获取虚拟系统中的任何数据,因此,基于硬件模拟技术开展动态分析不需要对虚拟系统进行任何修改,也不需要在虚拟系统内部安装任何辅助分析工具。

虚拟技术的发展历程:

第一代技术,我们称为系统沙箱技术,以影子技术和Sandboxie为代表,这类技术需要用到系统钩子,并且分析工具和样本文件运行在同一个操作系统环境里面,技术很容易识别;

第二代技术,我们称为虚拟软件技术,以VMWare和Vitualbox为代表,是以通用的虚拟化工具,仍然需要在系统内部安装辅助分析工具才能实现分析,技术很容易识别;

第三种技术,我们称为硬件模拟技术,分布式APT监测与防护系统就是采用的这种技术,其目的,就是为了做木马的动态分析,能够模拟硬件的所有指令,让木马无法检测是一个虚拟环境。具有防木马反检测的能力。

以虚拟机作为动态检测技术是APT检测的主要手段之一,也有国内一些公司也推出了APT检测产品。但不同的技术,其检测效果完全不一样,这也是为什么Fireeye能比其它公司技术更强的地方。所以,判断动态检测技术,最重要的就是看其使用的是怎样的虚拟技术。

2. 高性能的服务器

APT监测与防护系统对专属服务器针对虚拟机做了性能上的优化。能为用户提供单台普通服务器同时运行40个虚拟机的能力

一天能处理更多的样本分析;

节约机柜和电费,一年下来,节约的费用就是12万左右。(一个标准机柜42U,能放12台2U设备,IDC的大概价格是11.25万/年)

节省8~10台服务器的硬件成本。

能为用户提供更丰富的模拟环境,包括各种office版本,只有版本匹配正确,会激发样本的行为。样本方面,强调不同木马会攻击不同版本的WORDS, PDF,系统版本等。所以需要多种组合。

3. 基于行为异常的流量检测技术

异常行为检测,其目的是发现更为隐藏的木马和入侵,在实战中,更多的是木马已经植入进来了,如何发现?基于行为异常的流量检测技术,则是一个通过数据行为的可疑现象进行的定向分析。异常行为模型,的困难点在于:如果定义个简单,有效的行为模型,证明其文件是有问题的。太简单会疏漏不少,太复杂则难以执行;协议模式

根据通讯协议的规范,检测发现非规范协议的通信流量

检测的异常行为:木马私有控制协议;隐蔽信道;

网络状态

根据网络运行状态的历史数据统计,形成正常行为轮廓,以此为基础检测异常检测的

异常行为:内网探测;应用数据异常

网络行为

根据业务应用特点定义正常行为轮廓,以此为基础检测异常

检测的异常行为:跳板攻击;应用访问异常

4.全数据分析技术

全流量数据审计,是APT分析的重要保障,也是对未知攻击分析取证的必要手段。全流量数据记录,就象公安的天网监控,银行的监控录像,飞机的黑匣子,只要是从网络上进行的攻击,无论已知还是未知,必然产生网络流量,只要记录下来,既便当时无法报警,但只要数据存在,便为后续研究,分析提供了数据依据。

从1T到100T数据,都可瞬间进行回查分析,可以进行任意时间段的数据筛选,过滤,进一步挖掘可疑内容。同时支持五元组索引和多种方式的索引能力。

基于索引的海量数据快速检索

自主设计的海量数据存储结构和预处理算法

1TB数据的检索时间低于3秒钟

多维度的网络流量线索分析

支持从时间、会话、协议、事件等不同维度进行网络流量追踪分析

可根据发现的异常事件进行深度追踪、溯源,快速确定潜在的威胁,全面评估事件的危害

© Copyright 2016 版权所有 北京阳朗科技有限公司 站点地图 | 法律声明。